思科、微软共谋可信网络接入

早些时候,思科与微软两家公司分别发布了各自的“终端”安全结构。不幸的是,客户无法对这种结构实行互通,因为两家公司没有正式公布官方的兼容协议。我们担心,今后在终端接入安全产品中必须在思科或是微软中选择其一。两家公司可能也发现了这个问题,并且他们的安全终端计划又十分相似,思科倡导的新一代的“自防御网络”计划(Self -Defending Network)与微软在Windows 2003 Server 中的网络接入隔离控制(NetworkAccess Quarantine Control)不谋而合。

Cisco过去能做到控管网络连接端口,例如身分网络服务(IBNS)和无线网络设备,限制非法存取和不受控管的无线AP,现在已经发展到网络层控管,利用CiscoNAC(Network Admission Control)/Cisco Trust Agent(CTA)、Cisco CleanAccess(CCA)和Cisco SecurityAgent(CSA)等系统,强制执行政策和隔离的VLAN。而微软的NAP计划也从基于动态主机配置协议 (DHCP)服务器服务、路由和远程访问(VPN连接)和 Internet Authentication Service (IAS)、远程身份验证拨入用户服务“RADIUS”等,第一版网络访问保护技术发展到嵌入Windows Vista客户端以及LonghornServer中NAP。

现在Microsoft 网络访问保护 (NAP) 和 Cisco 网络许可控制 (NAC)解决方案已经合二为一。二者携同工作后,客户现在可以非常灵活地选择能够满足其需求的安全解决方案,同时还具有了实施单一协同解决方案的机会。在两大巨头描绘的蓝图下,今后的计算机网络不但具有了保护网上主机系统,网上终端系统,网上应用系统的能力,网络本身也具有自我保护能力,自我防御能力,自我愈合能力,一旦受到网络蠕虫,网络病毒的侵扰甚至网络攻击时,能够快速反应,做到网络能够发现攻击,发现病毒,消除蠕虫,做到即保护网络应用的同时,又保护了网络自身。

NAP与NAC的技术架构与区别

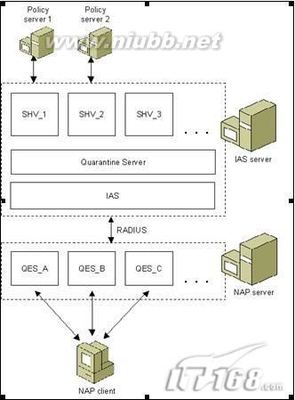

NAP 部署环境中包括下列组成部分:1、 适用于动态主机配置协议和VPN、IPSec 的NAP 客户端计算机;2、 Windows Longhorn Server(NAPServer),对于不符合当前系统运行状况要求的计算机进行强制受限网络访问,同时运行Internet 身份验证服务(IAS),支持系统策略配置和 NAP 客户端的运行状况验证协调。3、策略服务器,为IAS服务器提供当前系统运行情况,并包含可供NAP客户端访问以纠正其非正常运行状态所需的修补程序、配置和应用程序。策略服务器还包括防病毒隔离和软件更新服务器。4、 证书服务器,向基于IPsec的NAP客户端颁发运行状况证书。

NAP结构图

根据微软提供的演示图示,我们可以看到: NAP服务器有一个“强制隔离客户端”(QES/ QEC)组件层。每个QES/ QEC都针对不同类型的网络访问而定义。例如,有用于 DHCP配置和 VPN 连接的 QES与具备 NAP 能力的客户端一起工作。隔离服务器推动 IAS与系统运行状况验证器(SHV)之间的通信,并根据已配置的一组系统运行状况策略进行系统运行状况分析。在用于防病毒和用于操作系统更新的SHV层,用于检查防病毒签名的 SHV 与存储最新防病毒更新版本号的服务器匹配。在隔离方面,NAP提供了DHCP 隔离包含、VPN隔离、IPsec 隔离多种取保通信的访问机制。

NAC系统也包括四个组件:

1、 客户端软件(AV防毒软件,Cisco Security Agent)与Cisco TrustAgent(思科可信代理);CTA可以从多个安全软件组成的客户端防御体系收集安全状态信息,例如防毒软件、操作系统更新版本、信任关系等,然后将这些信息传送到相连的网络中,在这里实施准入控制策略。2、网络接入设备;包括路由器、交换机、防火墙以及无线AP等。这些设备接受主机委托,然后将信息传送到策略服务器,由策路服务器决定是否采取什么样的授权。网络将按照客户制定的策略实施相应的准入控制决策:允许、拒绝、隔离或限制。3、 策略服务器;负责评估来自网络设备的端点安全信息,比如利用图中的Cisco SecureACS服务器(认证+授权+审计)配合防病毒服务器使用,提供更强的委托审核功能。4、 管理服务器;负责监控和生成管理报告,Cisco Works VPN、VMS、SIMS等。

NAC结构图

NAP与NAC在架构上基本是由PolicyServer策略服务器、Controller控制器、Agent代理、Enforcer执行器这四个组件所组成。二者的区别主要在于Cisco偏重于在接入设备上升级安全特性,而微软则力主在操作系统本身上增加更多的安全服务。

可信接入已成趋势?

随着时间的发展,安全威胁无论在形式上还是在数量上,都已呈现出爆炸性的增长;现在每天都有成百种新型病毒在网上出现,而主流应用平台的安全漏洞更是数以千计。用户的防御体系,早已从单点设备防护转移到如何治理混合型威胁的趋势中来。传统的安全区域划分主要是根据资源重要性和攻击风险等级,划分成多个网络安全区域,将同一网络安全层次内服务器之间的连接控制在相同的区域内,尽量消除不同安全层次之间的联系,实施相互逻辑或物理隔离。这样虽然可以保证外部网上的黑客无法连接内部涉密网,具有很高的安全性,但同时也造成了工作不便、数据交流困难、设备增加和维护费用加大等。 远程办公已是一种常见的办公方式,然而,这种方式也可能带来一些意外。某公司就曾发生过远程用户访问公司总部的网络后导致整个公司网络瘫痪的事情。事后的调查表明,这个用户把它的笔记本电脑配置成他家庭网络中的DHCP服务器,这样他登录进入公司总部的网络后,他的电脑就成为所在网络默认的网关。 还有一些类似的例子,比如:和蔼的爸爸妈妈们允许孩子们用他们公司的电脑玩高级游戏,更有甚者,允许他们在互联网上冲浪。这些十多岁的孩子们喜欢的地方往往最容易隐藏病毒和木马程序。在父母外出喝咖啡的时间,这些孩子们就可能让电脑感染上病毒,而等家长们回来登录到公司的网络中的时候,就可能把病毒带到公司。所以,思科的NAC和微软的NAP等终端安全技术都是专门设计来防范此类风险的。 网络准入技术演变至今,NAC已不像过去给人专为Cisco网络设备用户打造的印象,CNAC(人们早期对NAC叫法)早已让人忘记了,而真正留下来的却是NAC标准和技术能能否得到广泛的支持和应用。比如说,如果公司的基础架构是多个网络设备供货商,暂时又没有机会全部转换成Cisco的设备,Cisco提供企业另一种选择-NACAppliance,也就是之前大家关注较多的Cisco Clean Access解决方案。

各家厂商的准入控制方案虽然在原理上是一致的,但是由于各产品厂商的利益不同,实现方式也各不相同。其主要区别主要表现在协议方面,思科、华为选择了通过采用EAP协议,RADIUS协议和802.1x协议实现准入控制。微软则选择了采用DHCP和RADIUS协议来实现。同样,尽管思科的NAC联手微软的NAP之后,多个厂商还都在陆续推出各自为站的网络准入和控制标准,标准之争还需等待多时。 除此以外,更多的“零时差攻击”(Zero-DayAttack,意指从安全漏洞发生时到自动攻击开始的时间急速缩短)表明了一件事,系统安全更新远跟不上脆弱系统被攻击的速度,往往系统在厂商提供最新的补丁前就已经遭受了攻击。而NAC正式在这种无所不在的攻击模式所产生的防护架构,不仅降低了企业流程的便利性(当系统修复后才能访问资源),但都是我们的“不得之举”。

从长远看,未来的网络不但能够确认网络访问者的身份认证,还应当识别网络访问行为。一套有着免疫能力的网络架构,不是一个具体的安全产品或一套针对性的安全技术就可以达成,而是一个有机的全方位的架构体系化解决方案,它是涉及到一个产业发展的问题。

TCG可信计算组织

在可信网络接入方面,众多安全厂商都会力求兼容于NAC和NAP的同时,仍有一个可信计算组织(Trusted ComputingGroup,TCG)推出TNC(Trusted NetworkConnect,可信任网络连接)标准。这是一个广义的工业标准,支持厂商达100多家,并可配合TPM平台(可信任平台),将网络与端点设备的兼容整合。 “可信计算”的概念开始在世界范围内被广泛接受已经是1999年。由Intel、IBM、HP、Compaq及Microsoft发起组织?一个可信赖计算平台联盟(TrustedComputing Platform Alliance,TCPA),该联盟致?于促成新一代具有安全且可信赖的硬件运算平台。2003?4月8日TCPA扩展其宗旨与目标,重新组成现在的可信计算组织(TrustedComputing Group,TCG)。TCG将原来TCPA强调建构安全硬件平台的宗旨上?进一步,将焦点投注到软件安全性的问题,其目的是希望从操作环境的硬件组件和软件接口两方面制定可信计算相关标准与规范。 TCG的核心是可信平台模块(Trusted Platform Module.TPM),是指在计算机系统中嵌入一个可抵制篡改的独立计算引擎,使非法用户无法对其内部数据进行更改,从而确保了身份认证和数据加密的安全性。它并不像安全软件那样只能被动地抵抗病毒和黑客,而是在检测到系统数据被非法篡改后即自动恢复,以保证平台的完整性。这种办法从本质上提高了电脑自身的免疫力,弥补了电脑的先天不足,从而主动做到预防多种病毒的攻击。2003年10月TCG发布了“可信计算平台规范”1.2版(如图1中的TPM1.2版本芯片,图2中的TMP数据存储安全),作为目前个人计算机的安全性标准。 针对不同的终端类型和平台形式制订出了一系列完整的规范:图1 TPM 1.2

图2 TPM 与数据存取

2004年5月,可信计算组织TCG成立了可信网络连接(Trusted Network Connect, TNC)分组(TNCSub Group,TNC-SG)。作为TCG中基础设施工作组(Infrastructure WorkGroup)的一部分,它将TCG的视野延展到了保证网络的安全性和完整性方面。一些重要网络和安全公司如Foundry、Extreme、Funk Software、InfoExpress、iPass、Juniper、Meetinghouse DataCommunications、Trend Micro、Network Associates、Sygate、Symantec和ZoneLabs等参加了TNC联盟,发展至今已经拥有了100多家联盟成员的庞大组织。

TNC可信接入技术分析

TNC的架构分为三类实体:请求访问者(the Access Requestor,AR)、策略执行者(PolicyEnforcement Point,PEP)、策略定义者(Policy DecisionPoint,PDP),这些都是逻辑实体,可以分布在任意位置。TNC将传统的接入方式“先连接,后安全评估”变为“先安全评估,后连接”,大大增强网络接入的安全性。从传统意义上讲,这种演变是通过可信网络连接技术的三层结构实现的(如图3):图3 TNC分层结构与通信过程

在完整度量层中,客户端建立网络接入之前,TNC客户端需要准备好所需要的完整性信息,交给完整性收集端(IMC)。在一个拥有TPM的终端里面,这也就是将网络策略所需信息经散列后存入PCRs(TPM平台配置寄存器),TPM服务端需要预先制定完整性的要求,并交给完整性验证者(IMV)。

TNC、NAP 、NAC,谁主沉浮?

可信网络连接技术TNC(Trusted NetworkConnection)是建立在可信计算技术之上的技术革新,其主要目的是通过使用可信主机提供的终端技术,实现网络访问控制的协同工作。TNC网络构架结合已存在的网络访问控制策略(例如802.1x、IKE、Radius协议)来实现访问控制功能,通过提供一个由多种协议规范组成的框架来实现一套多元的网络标准,主要功能和目标如下:① 平台认证:用于验证网络访问请求者身份,以及平台的完整性状态。②终端策略授权:为终端的状态建立一个可信级别,例如:确认应用程序的存在性、状态、升级情况,升级防病毒软件和IDS的规则库的版本,终端操作系统和应用程序的补丁级别等。从而使终端被给予一个可以登录网络的权限策略,进而获得在一定权限控制下的网络访问权。③访问策略:确认终端机器以及其用户的权限,并在其连接网络以前建立可信级别,平衡已存在的标准、产品及技术。④ 评估、隔离及补救:确认不符合可信策略需求的终端机能被隔离在可信网络之外,执行适合的补救措施。由此可见,TNC、NAP和NAC并不像很多人认为的那样,他们并不是针锋相对的竞争产品,只是不同的网络访问控制方法。其中的主要区别在于开放性:① 使用了极为类似的架构和术语;② NAP 和NAC是厂商的专有技术;③ TNC是开放标准,在任何厂商产品之间可以调用或提供操作接口;④ TNC(TNC 是面向互操作性的开放标准)可以不受限制地使用 802.1X( 802.1X是整个业界普遍采用的标准)正是NAP 和NAC 产品均基于专有技术,所以NAP 及NAC 产品并不与 TNC产品之间支持相互操作,这也正是不同联盟之间存在标准与规范之争的导火索。

NAC,NAP,TNC组织对比:

| 倡导者 | 架构名称 | 时程 | 合作伙伴数 | 采用标准 |

| Cisco | Network Admission Control(NAC) | 第一阶段:路由器2004年8月 | 63 | Cisco IOS 12.3(8)T、802.1x EAP、X.509 |

| 第二阶段:交换网络2005年11月 | ||||

| Microsoft | Network Access Protection(NAP) | Windows ServerLonghorn(vista) | 53 | DHCP、VPN、802.1x(PEAP)、IPsec |

| 2007年 | ||||

| Trusted ComputingGroup | TrustedNetwork Connect(TNC) | 架构与基础API:2005年5月 | 131 | 802.1x、IPSec,将整合TPM |

TNC未来举步维艰?

根据今天的网络发展趋势看未来,有可能任何一个电子产品都可能会接入网络,而网络无出不在的结论说明了攻击也无处不在。另外,不论在硬件、操作系统、网络接入设备、应用系统都会存在漏洞,利用漏洞而制造的病毒不仅针对PC机还针对手机、数码照相机等等。 同时,在激烈的市场竞争中,几乎所有的部门或机构都声称自己的规范或指导原则是“标准”。当然用户的眼睛是雪亮的,他们通常都会放弃专用解决方案或“专用标准”,选择基于开放标准的解决方案,这样便于企业在不断变化的网络需求环境中,选择最有利于自身发展的网络基础设施和软件,无需担心供应商锁定。可信网络连接(TNC)的网络接入控制标准架构规范是公开发布的开放规范,这正是TCG组织的在标准之争中具有优势的一面。 但是,我们也看到,在NAC与NAP结盟之后,基于TCG可信计算方案中的TNC技术显得有些势单力薄。这是因为在TCG的标准中,不论是可信计算还是可信网络,以及可信芯片,这些技术与产品永远都要服务于网络应用,而在NAC和NAP厂商的合力排挤之下,TNC技术的发展举步维艰。我们分析网络安全的远期目标可以发现,在网络安全接入领域中,包括芯片、操作系统、网络设备三者缺一不可,如果在这个“安全锁链”中你缺少了任何一个环节,构筑的“安全堤坝”就可能毁在“白蚁”之下。 天下大事和久必分,分久必合,这是一个轮回,逃脱不了的轮回。

爱华网

爱华网