4.2 云计算网络与系统安全

云计算网络与系统设施主要包括云计算平台的基础网络、主机、管理终端等基础设施资源。在云计算网络和系统安全防护方面,应采用划分安全域、提高基础网络健壮性、加强主机安全防护、规范容灾及应急响应机制等方式,建立云计算基础网络、主机系统等基础设施的纵深安全防御机制,提高云计算网络和系统等基础设施的安全性、健壮性,以及服务连续性和稳定性。

4.2.1 安全域划分

对云计算平台的安全域划分,应以云计算具体应用为导向,充分考虑云计算平台系统生命周期内从网络系统规划设计、部署、维护管理到运营全过程中的所有因素。

安全域划分原则可参考原信息产业部等级保护的指导意见《TC260-N0015信息系统安全技术要求》进行,也可借鉴美国国家安全局编纂的《信息保障技术框架(Information Assurance Technical Framework,IATF)》中提出的网络安全"深度防御策略"的建议。

安全域划分的基本原则包括以下几条。

(1)业务保障原则:进行安全域划分的根本目标是能够更好地保障网络上承载的业务。在保证安全的同时,还要保障业务的正常运行和运行效率。

(2)结构简化原则:安全域划分的直接目的和效果是要将整个网络变得更加简单,简单的网络结构便于设计防护体系。因此,安全域划分并不是粒度越细越好,安全域数量过多过杂反而可能导致安全域的管理过于复杂,实际操作过于困难。

(3)立体协防原则:安全域的主要对象是网络,但是围绕安全域的防护需要考虑在各个层次上立体防守,包括在物理链路、网络、主机系统、应用等层次。同时,在部署安全域防护体系的时候,要综合运用身份鉴别、访问控制、检测审计、链路冗余、内容检测等各种安全功能实现协防。

(4)生命周期原则:对于安全域的划分和布防不仅要考虑静态设计,还要考虑不断的变化。另外,在安全域的建设和调整过程中要考虑工程化的管理。

云计算平台一般由生产域、运维管理域、办公域、DMZ区和Internet域组成。根据上述原则,并结合其具体应用安全等级及防护需求,将云计算平台的安全域划分为三级(如表4-1所示):其中云计算平台生产系统、运维管理域为第一级安全域;办公域、DMZ区为第二级安全域;Internet域为第三级安全域。安全级别从1到3依次降低。

表4 1 安全域列表

[TR]

[TD]

#

[/TD]

[TD]

级别

[/TD]

[TD]

相关安全域名称

[/TD][/TR]

[TR]

[TD]

1

[/TD]

[TD]

第一级安全域

[/TD]

[TD]

云平台生产域、运维管理域

[/TD][/TR]

[TR]

[TD]

2

[/TD]

[TD]

第二级安全域

[/TD]

[TD]

办公域、DMZ区

[/TD][/TR]

[TR]

[TD]

3

[/TD]

[TD]

第三级安全域

[/TD]

[TD]

Internet域

[/TD][/TR]

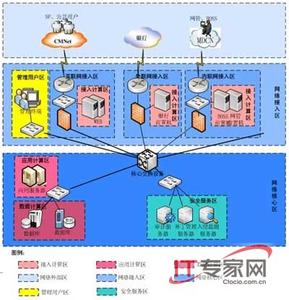

各安全域之间一般应根据安全需求,采用防火墙进行安全隔离,确保安全域之间的数据传输符合相应的访问控制策略,确保本区域内的网络安全,如图4-7所示。在各安全域内部,应根据业务类型与不同客户情况,再规划下一级安全子域。在虚拟化环境中,可考虑综合采用虚拟交换机、虚拟防火墙等措施将不同用途的网络流量分隔,以保证通信流量不会相互干扰,提高网络资源的安全性和稳定性。

[TR]

[TD][I]498)this.width=498;' onmousewheel = 'javascript:return big(this)' height=334 alt="" src="http://pic.aIhUaU.com/201602/15/180032461.jpg" width=557 border=0>[/TD][/TR]

[TR]

[TD](点击查看大图)图4 7 云计算平台安全域划分[/TD][/TR]

爱华网

爱华网